La guerra è adesso

Le truppe invisibili e le battaglie della rete

Il sistema internazionale è in guerra. Una guerra spietata e senza quartiere, combattuta con i mezzi più subdoli senza alcuna considerazione del diritto dei conflitti armati, i codici d’onore o del mero rispetto per l’avversario. Il conto delle vittime è impietoso e al suo fianco, una vera e propria emorragia devastante di risorse economiche. La maggior parte dei sorridenti leader del pianeta, che promettono e impiegano fondi e risorse diplomatiche per negoziati e promozione della pace, spesso sotto l'egida dei migliori ideali di cui sono imbevute le organizzazioni internazionali, non esitano a firmare ordini segreti di attacco verso paesi, cittadini, infrastrutture o aziende straniere. La guerra è adesso, ma non fa notizia, o quasi.

Eppure tutto questo palpita molto vicino a noi. Anzi, molto spesso siamo noi, incauti e inconsapevoli utenti a macchiarci le mani in prima persona. C'è una concreta possibilità che voi abbiate partecipato a queste azioni di guerra o che in questo preciso momento, mentre seguite chi scrive, stiate combattendo, veniate tracciati e veniate messi a tacere.

Non userei uno slancio retorico di tante parole solamente per creare suspance, tutto questo è reale: la guerra è adesso, nella rete. E questo significa potenzialmente ovunque, nella vostra banca, nelle telecamere del vostro supermercato, nella vostra tasca. Il cuore pulsante della nostra organizzazione sociale si è digitalizzato e il processo è inarrestabile. Potrebbero sembrare slogan da locandina di un film di fastascienza, o la pubblicità del vostro anti-virus o cospirazioni da articolisti da quarta pagina (in che pagina siamo?), la realtà è che la percezione del fenomeno è davvero poco sviluppata nell'opinione comune. E questo in un periodo di guerra potrebbe essere disastroso.

Ma facciamo ordine per chiarire di cosa stiamo parlando. La rete mondiale contiene e connette database di informazioni che vengono scambiate di continuo, molte di queste informazioni costituiscono valore. Basti pensare banalmente al database di una banca, ai dati personali o le preferenze di consumo di chi utilizza la rete o, ad esempio per essere più specifici, archivi e corrispondenza governativa, progetti industriali, brevetti; ancora: software specifici che controllano mezzi e infrastrutture militari o civili, dal wifi nelle scuole alle centrifughe parte del processo di arricchimento dell'uranio. Tutto è un possibile bersaglio, a qualsiasi livello.

Ma facciamo ordine per chiarire di cosa stiamo parlando. La rete mondiale contiene e connette database di informazioni che vengono scambiate di continuo, molte di queste informazioni costituiscono valore. Basti pensare banalmente al database di una banca, ai dati personali o le preferenze di consumo di chi utilizza la rete o, ad esempio per essere più specifici, archivi e corrispondenza governativa, progetti industriali, brevetti; ancora: software specifici che controllano mezzi e infrastrutture militari o civili, dal wifi nelle scuole alle centrifughe parte del processo di arricchimento dell'uranio. Tutto è un possibile bersaglio, a qualsiasi livello.

Ma chi è che ottiene e accumula queste informazioni di valore, e perché? La guerra informatica che stiamo vivendo oggi è forse il conflitto più esteso e interconnesso della storia della nostra civiltà. Descrivere cosa muove gli attacchi di innumerevoli centri decisionali è utopistico e, probabilmente lo sarà sempre, considerata la vastità della rete. Partiamo appunto dal campo di battaglia, combattere significa anche conoscere e identificare. La dimensione attuale del volume di informazioni scambiate globalmente, non solo tramite internet, non è stata ancora quantificata con precisione. Nel 2010 Eric Schmidt l'amministratore delegato di Google, ha stimato un volume globale di dati intorno ai 5 milioni di terabytes, di cui 200 terabytes indicizzati, quindi catalogati e accessibili, tramite Google. Questo significa che il più potente motore di ricerca fornisce accesso a circa lo 0,004% dei dati. Se non altro sembrerebbe che “wild” e “wide” siano stati scelti abbastanza letteralmente.

Passiamo ai mezzi impiegati. Ottenere informazioni non è necessariamente una faccenda di sofisticata programmazione e una qualsiasi, anche svogliata, lettura sul web vi può illuminare su come funzionano le reti e su come si possano ottenere dei rozzi risultati anche senza avere un profilo accademico di nota. Ad esempio aspettare che il vostro collega di università si distragga, per copiargli e inviarvi l'URL della pagina con cui si autentica in biblioteca, con la sua password in chiaro, è rozzo ma efficace; ancora, cercare su internet una vulnerabilità nota del software con cui i vostri amici fanno il forum del fantacalcio, copiare e incollare in un post una riga di codice “maligno” per diventare utenti amministratori, si può mettere in pratica in pochi minuti senza sapere assolutamente nulla di come funziona. Ma stiamo ancora parlando di bambini che giocano con spade di legno. Se pensate invece ad un'associazione criminale che ricatta gli amministratori di un sito soffocandoglielo di falsa utenza fino a paralizzarlo, oppure che spia tramite un software “maligno” un politico o un imprenditore per ricattarlo o rubargli prodotti o brevetti, già state alzando il tiro.

Le applicazioni e le tecniche di questo warfare sono potenzialmente infinite e diventano più sofisticate in base a quanto si investe per crearle. Con risorse sufficienti una joint venture di governi può ad esempio creare un software ad hoc (quindi decine di programmatori e centinaia di ore di lavoro), per colpire uno specifico obiettivo industriale in un paese terzo. Facciamo un esempio: due paesi con risorse sufficienti, diciamo USA e Israele, percepiscono lo stesso disagio per lo sviluppo del programma nucleare iraniano, ma non potendo al momento bombardare i siti di arricchimento di uranio in quel paese, decidono di creare un software “maligno” che metta fuori uso i macchinari; per farlo “ottengono” il software utilizzato in Iran dalla casa che lo produce, diciamo la tedesca Siemens, ricostruiscono delle copie dei macchinari per simulare il tutto alla perfezione e una volta certi della operatività, infettano i sistemi target iraniani danneggiandone seriamente la capacità di produzione. Spy story? Fastascienza da quarta pagina? No, è quanto accaduto nel 2010 quando l'Iran è stato bersaglio del worm Stuxnet, un software “maligno” che ha riprogrammato parte dell'hardware del suo sistema industriale legato all'arricchimento dell'uranio. Anche se, ovviamente, l'accertamento della responsabilità è ancora, per così dire, “controverso”.

Le applicazioni e le tecniche di questo warfare sono potenzialmente infinite e diventano più sofisticate in base a quanto si investe per crearle. Con risorse sufficienti una joint venture di governi può ad esempio creare un software ad hoc (quindi decine di programmatori e centinaia di ore di lavoro), per colpire uno specifico obiettivo industriale in un paese terzo. Facciamo un esempio: due paesi con risorse sufficienti, diciamo USA e Israele, percepiscono lo stesso disagio per lo sviluppo del programma nucleare iraniano, ma non potendo al momento bombardare i siti di arricchimento di uranio in quel paese, decidono di creare un software “maligno” che metta fuori uso i macchinari; per farlo “ottengono” il software utilizzato in Iran dalla casa che lo produce, diciamo la tedesca Siemens, ricostruiscono delle copie dei macchinari per simulare il tutto alla perfezione e una volta certi della operatività, infettano i sistemi target iraniani danneggiandone seriamente la capacità di produzione. Spy story? Fastascienza da quarta pagina? No, è quanto accaduto nel 2010 quando l'Iran è stato bersaglio del worm Stuxnet, un software “maligno” che ha riprogrammato parte dell'hardware del suo sistema industriale legato all'arricchimento dell'uranio. Anche se, ovviamente, l'accertamento della responsabilità è ancora, per così dire, “controverso”.

Gli attori, i soldati e i generali che combattono le battaglie sono più difficili da identificare. La guerra è adesso, ma who versus who? Probabilmente anche il Generale a 4 stelle a capo dell'United States Cyber Command (che non è parte dell'universo Marvel o DC Comics, ma della Difesa statunitense tanto quanto l'esercito e la marina) avrebbe difficoltà a rispondere. Tuttavia l'attività bellica online procede inarrestabile. Per avere una vaga idea dell'attività degli attaccanti, di quanto la guerra sia attuale e reale, un punto di partenza può essere la mappa sperimentale del progetto honeynet. Quelli che vedrete sono gli attaccanti e i bersagli per paese in tempo reale. Chi avesse voglia di approfondire, scoprirebbe che la mappa è estremamente parziale e molto lontana dalla realtà del conflitto, gli attori coinvolti sono plausibilimente molti di più. Proviamo comunque a fare degli esempi. Abbiamo parlato dei governi, quindi un attore potrebbe essere una task force di una forza armata o di una agenzia di intelligence, paesi come Cina e Stati Uniti si accusano quasi giornalmente, spesso non a torto, di violare le rispettive difese. Pensiamo poi ad una grossa società di sicurezza informatica, magari pagata da una multinazionale. Oppure le grosse aziende di IT, che difendono il loro spazio sulla rete. Una associazione criminale o qualche delinquente senza grandi scrupoli che lucra sul racket dell'advertising o ingolfando i server delle vittime che ricatta. Ancora, un professore universitario che ha una doppia vita di hacktivista contro la soppressione della libertà di espressione online. Uno studente che si diverte a violare i server della propria università. Magari un ignaro lettore, il cui computer (nel gergo zombie) e la connessione che paga, sono controllati a sua insaputa da terzi per effettuare attacchi informatici. E molto, molto altro ancora.

Una precisazione riguardo alla terminologia. I lettori più avvezzi al gergo delle relazioni internazionali si saranno accorti che ho utilizzato il termine “guerra” per inglobare indistintamente tutti gli attacchi informatici, perpetrati da svariati attori, anche non statali. La mia intenzione non è al momento quella di classificare il cyber warfare, come una guerra in senso classico. Sarebbe forse più corretto e utile ricollegare gruppi di episodi o di attacchi per descrivere l'attività “bellica” online di uno o più soggetti. Purtroppo la complessità dei fenomeni non rende possibile tutto questo, soprattutto perché spesso i mandanti non sono identificabili, né lo saranno in futuro. È infatti teoricamente sempre possibile cancellare le proprie tracce, lasciando grossi interrogativi sui fatti compiuti, o più precisamente sui danni arrecati.

Una precisazione riguardo alla terminologia. I lettori più avvezzi al gergo delle relazioni internazionali si saranno accorti che ho utilizzato il termine “guerra” per inglobare indistintamente tutti gli attacchi informatici, perpetrati da svariati attori, anche non statali. La mia intenzione non è al momento quella di classificare il cyber warfare, come una guerra in senso classico. Sarebbe forse più corretto e utile ricollegare gruppi di episodi o di attacchi per descrivere l'attività “bellica” online di uno o più soggetti. Purtroppo la complessità dei fenomeni non rende possibile tutto questo, soprattutto perché spesso i mandanti non sono identificabili, né lo saranno in futuro. È infatti teoricamente sempre possibile cancellare le proprie tracce, lasciando grossi interrogativi sui fatti compiuti, o più precisamente sui danni arrecati.

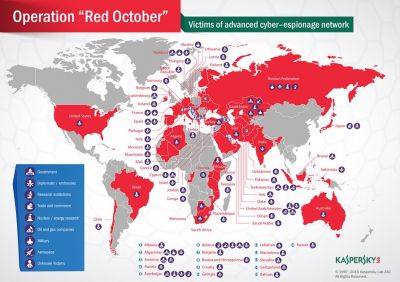

E i grossi interrogativi sono all'ordine del giorno nei bollettini della cyberwar. Lo scorso gennaio, Kaspersky Lab, uno dei leader mondiali in sicurezza informatica, ha pubblicato la scoperta di una sofisticata rete di cyber spionaggio che ha colpito settori industriali, diplomatici, militari e governativi di moltissimi paesi. L'attacco denominato Red October è iniziato proabilmente nel 2007 ed è ancora in corso. Se consideriamo l'ampiezza degli attacchi, la raffinatezza delle varie tecniche e l'alto valore delle informazioni sensibili rubate, gli inafferrabili “comandanti” del Red October potrebbero benissimo essere dichiarati obiettivi militari da qualsiasi paese vittima. L'Italia, la Federazione Russa o gli Stati Uniti sarebbero autorizzati ad intervenire con mezzi convenzionali, contro cyber attaccanti nel territorio di un altro stato? Anche se non si riesce a provare con esattezza l’identità dei perpetratori? Quali scenari apre la rete con l'abbattimento dei confini? Il vostro laptop/zombie potrebbe star attaccando in questo momento un obiettivo governativo o privato ovunque; in questo momento potreste far parte di una forza armata che testa le difese del Pentagono. Queste ipotesi non sono affatto irrealistiche.

Non stiamo parlando di una trama di un film: bisogna prendere la sicurezza informatica seriamente così come sempre di più bisognerà farlo in futuro. Perché adesso potremmo tutti essere in prima linea: fantocci, carne da cannone, pedoni di scacchiere altrui. E in trincea ci andiamo con i nostri dati personali nello zaino, offrendo le nostre risorse, la potenza di calcolo dei nostri processori, la connessione che paghiamo ogni mese. Offrendo la fedeltà cieca di un soldato che non può disertare. Ricordate di non prendere la rete con leggerezza e ricordate, la prossima volta che accendete il “vostro” computer che la guerra è adesso.

Galleria

Commenta